Jak każdy wie, hasło to tajne słowo lub fraza, która jest używana do procesu uwierzytelniania w różnych komponentach oprogramowania.

Ludzie używają go, aby uzyskać dostęp do informacji osobistych i finansowych, różnych procedur i tak dalej. Hasło jest niezawodną ochroną w sferze IT, która pomaga wykluczyć nieautoryzowany dostęp do danych osobowych.

Czym jest łamanie haseł?

Szukanie haseł to specjalny proces odgadywania zaszyfrowanego słowa lub frazy, którą haker próbuje uzyskać z centralnej bazy danych. Proces taki stosowany jest w dwóch przypadkach:

- Gdy zachodzi potrzeba odzyskania zapomnianego hasła;

- W celu poznania hasła innego użytkownika bez jego zgody do nielegalnych działań z danymi jego konta.

W sferze QA, łamanie haseł jest często wykorzystywane do sprawdzenia bezpieczeństwa aplikacji i znalezienia jak największej ilości luk w systemie.

Dzisiaj, wraz z szybkim rozwojem IT, wielu programistów stara się stworzyć specjalne algorytmy, które mogłyby złamać każde hasło w krótszym czasie. Większość narzędzi w takiej sferze skupia się na logowaniu poprzez maksymalną ilość słów i kombinacji liter.

Jeśli haker ma do czynienia ze złożonym hasłem (które składa się z kombinacji cyfr, liter i znaków specjalnych) to złamanie go może zająć godziny lub tygodnie. Istnieją również specjalne programy z wbudowanymi słownikami haseł, ale sukces ich użycia jest mniejszy, ponieważ zapisuje kluczowe żądania do aplikacji podczas zgadywania kombinacji, a to zajmuje trochę czasu.

W ostatnich latach specjaliści stworzyli wiele programów do łamania haseł. Oczywiście, każdy z nich ma swoje zalety i wady.

Ponadto, porozmawiamy o 10 najpopularniejszych narzędziach do testowania haseł, które są istotne w 2019 roku.

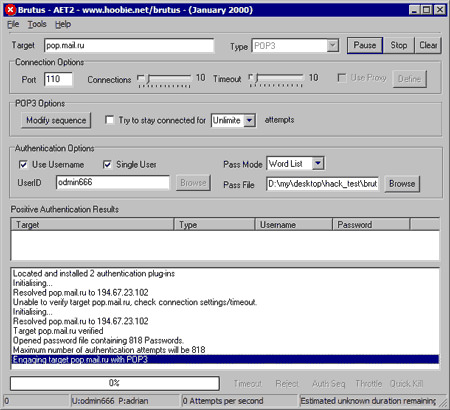

#1 Brutus

Jest to jedno z najpopularniejszych zdalnych narzędzi do łamania haseł. Według opinii jego twórców, Brutus jest najbardziej jakościowym i skutecznym narzędziem do odgadywania poprawnego hasła.

Ten produkt jest całkowicie darmowy i jest dostępny tylko dla systemu operacyjnego Windows. Na marginesie dodam, że pierwsze wydanie tego produktu miało miejsce w 2000 roku.

Program obsługuje:

- HTTP (podstawowe uwierzytelnianie);

- HTTP (formularz HTML/CGI);

- POP3;

- FTP;

- SMB;

- Telnet i inne typy (np. IMAP, NNTP).

Brutus

Funkcjonalność produktu pozwala również na tworzenie niezbędnych typów uwierzytelniania. Jego wydajność została opracowana dla 60 jednoczesnych żądań.

Brutus posiada opcje wznawiania i ładowania. Innymi słowy, można zatrzymać atak lub odłożyć go na później. Pomimo faktu, że produkt ten nie był aktualizowany przez długi okres czasu, nadal jest uważany za skuteczne i użyteczne narzędzie do testowania siły haseł.

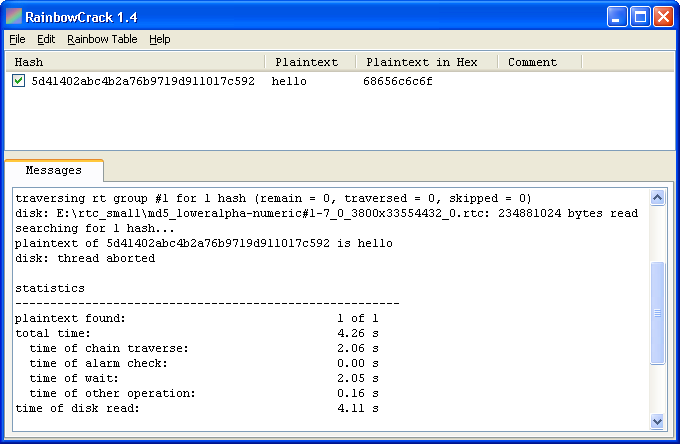

#2 RainbowCrack

Jest to kolejne popularne narzędzie do łamania haseł oparte na kompromisie pamięci tymczasowej, co odróżnia je od podobnych narzędzi.

Jeśli przeanalizujemy to bardziej szczegółowo, to proces czasowego handlu pamięcią jest pewnego rodzaju operacją obliczeniową, gdy potrzebne hasło jest identyfikowane za pomocą wybranego algorytmu hashowania.

Gdy tabela jest wypełniona, można rozpocząć łamanie hasła. Na marginesie dodam, że taka strategia łamania haseł jest uważana za bardziej skuteczną niż prosty atak z wykorzystaniem kombinacji tekstowej.

RainbowCrack

Deweloperzy RainbowCrack zadbali o swoich klientów. Użytkownicy nie muszą tworzyć tabel od samego początku. Produkt początkowo posiada tabele w formatach LM, NTLM, MD5 i Sha1.

Ponadto, niektóre tabele są płatne, które można zakupić na oficjalnej stronie twórców programu (http://project-rainbowcrack.com/buy.phphttp://project-rainbowcrack.com/buy.php). RainbowCrack jest dostępny dla systemów operacyjnych Linux i Windows.

#3 Wfuzz

Jest to jeszcze jeden znany produkt internetowy, który służy do łamania haseł w oparciu o metodę brute-force, czyli atak z wykorzystaniem możliwych kombinacji. Program Wfuzz może być z łatwością wykorzystywany jako narzędzie do łamania haseł oraz jako narzędzie do wyszukiwania ukrytych katalogów i skryptów.

Program ten potrafi również identyfikować różnego rodzaju iniekcje takie jak SQL, LDAP itp. wewnątrz wybranych aplikacji internetowych.

Główne cechy i funkcjonalność tego produktu:

- Możliwość tworzenia iniekcji jednocześnie z kilku punktów;

- Wyjście danych w kolorowym HTML;

- Szukanie po nagłówkach i postach;

- Multi-Threading and Multiple Proxy Support;

- Atak kombinowany poprzez żądania POST i Get;

- Cracking ciasteczek.

Wfuzz

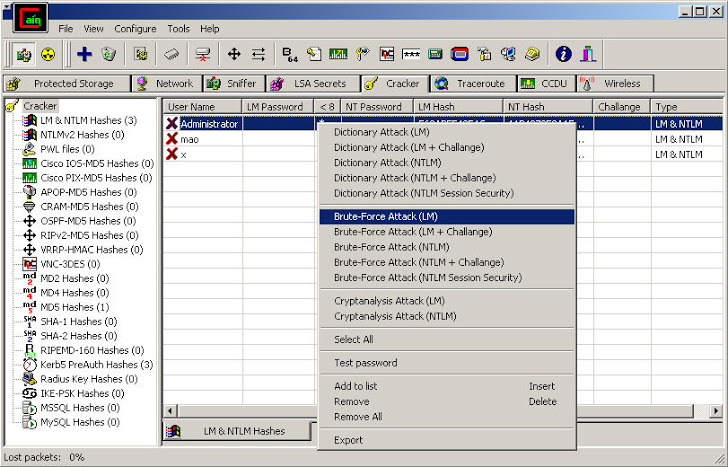

#4 Cain and Abel

Jest to kolejne popularne narzędzie do łamania haseł, które pomaga w rozwiązywaniu dość trudnych zadań. Kluczową cechą produktu jest to, że program jest dostępny tylko dla systemu operacyjnego Windows.

Może również działać jako analizator sieci, łamać hasła za pomocą ataku słownikowego, nagrywać rozmowy VoIP, znajdować skrzynki z hasłami, dekodować zaszyfrowany plik, analizować protokoły routingu.

Narzędzie to nie zostało stworzone w celu znalezienia jakichkolwiek błędów lub luk w zabezpieczeniach. Jego głównym zadaniem jest znalezienie słabych punktów w protokole bezpieczeństwa w celu odgadnięcia zaszyfrowanego hasła. Został stworzony dla profesjonalnych zespołów testujących, administratorów sieci, specjalistów ds. bezpieczeństwa sieciowego oraz cybernetycznych specjalistów kryminalistycznych.

Cain i Abel

Możesz pobrać ten produkt tutaj: http://www.oxid.it/ca_um/

#5 John the Ripper

Jest to znane darmowe narzędzie, które pomaga w łamaniu haseł w produktach internetowych na takich systemach operacyjnych jak Linux, Windows, czy Mac OS X. Może szybko znaleźć słabe hasła i je rozszyfrować.

John the Ripper

Istnieje wersja licencjonowana dla profesjonalnych zespołów testujących i administratorów sieci. Można również ustawić funkcję celu dla określonego systemu operacyjnego.

Użyj następującego linku, aby pobrać to narzędzie: http://www.openwall.com/john/

#6 THC Hydra

Jest to jakościowe oprogramowanie do szybkiego łamania haseł podczas logowania się do bezpiecznej sieci. Ten produkt ma wysokie wskaźniki wydajności w porównaniu z podobnymi narzędziami. Można łatwo dodawać nowe moduły do jego funkcjonalności z następującą poprawą wydajności.

Program jest dostępny dla następnych systemów operacyjnych: Windows, Linux, Free BSD, Solaris oraz Mac OS X.

THC Hydra

Obsługuje następujące protokoły:

- Asterisk, AFP, Cisco AAAA, Cisco auth, Cisco enable,

- CVS, Firebird, FTP, HTTP, HTTP-FORM-GET, HTTP-FORM-POST,

- HTTP-GET, HTTP-HEAD, HTTP-PROXY,

- HTTPS-FORM-GET, HTTPS-FORM-POST, HOST, HTTPS-GET,

- IMTPS-POST, IC, MS-SQL, MYSQL, NCP, NNTP,

- Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP,

- Rexec, Rlogin, Rsh, SAP/R3, SIP, SMTP, SMTP, SMTP Enum, SNMP,

- SOCKS5, SSH (v1 и v2), VOCMP, Telecum (VMS, XSMP, V2, SSH.

Aby pobrać to narzędzie, należy skorzystać z linku: https://www.thc.org/thc-hydra/.

Co godne uwagi, wszyscy deweloperzy mogą brać udział w ulepszaniu tego oprogramowania, podając własne rozwiązania techniczne poprzez support.

#7 Medusa

Ten program jest bardzo podobny do poprzedniego produktu webowego. Według jego twórców, Medusa jest wielofunkcyjnym i szybkim narzędziem do przeprowadzania ataków brute-force na chroniony system.

Medusa

Obsługuje:

- HTTP, FTP, CVS, AFP,

- IMAP, MS SQL, MYSQL,

- NCP, NNTP, POP3, PostgreSQL, pcAnywhere, rlogin,

- SMB, rsh, SMTP, SNMP, SSH, SVN,

- VNC, VmAuthd oraz Telnet.

Jest to narzędzie wiersza poleceń, więc musisz nauczyć się najważniejszych poleceń i działań przed użyciem programu. Potencjalna skuteczność programu całkowicie zależy od możliwości połączenia się z siecią. W sieci lokalnej można testować jednocześnie do 2000 haseł na sekundę.

Funkcjonalność oprogramowania pozwala również na przeprowadzenie ataku równoległego. Wyobraźmy sobie, że trzeba złamać kilka kont pocztowych jednocześnie. Wystarczy podać listę potencjalnych nazw i przy pomocy Medusy ułożyć zadanie z potencjalnymi hasłami.

Więcej o funkcjonalności produktu tutaj: http://foofus.net/goons/jmk/medusa/medusa.html

Możesz pobrać to narzędzie tutaj: http://www.foofus.net/jmk/tools/medusa-2.1.1.tar.gz

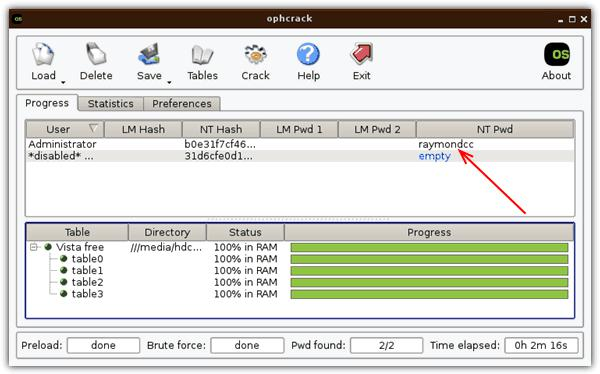

#8 OphCrack

Jest to całkowicie darmowe narzędzie do łamania haseł na zasadzie tęczowej tabeli dla systemu Windows. Jest to bardzo popularne oprogramowanie w tym systemie operacyjnym, ale można go również używać w systemach Linux i Mac OS.

OphCrack

Aby pobrać produkt, należy skorzystać z linku: http://ophcrack.sourceforge.net/

A tabele do pobrania tutaj: http://ophcrack.sourceforge.net/tables.php

#9 L0phtCrack

W rzeczywistości jest to prosta alternatywa dla poprzedniego oprogramowania. Podstawą jego funkcjonalności jest proces łamania haseł w systemie operacyjnym Windows w oparciu o hashe. Do tych celów specjaliści wykorzystują serwery sieciowe, aktywne stacje robocze Windows, podstawowe kontrolery domeny oraz Active Directory.

L0phtCrack

Produkt został wydany w 2006 i 2009 roku. Istnieje opcja ustawienia audytu haseł według tymczasowych żądań. Ponadto, można ustawić podział na dzień, miesiąc lub rok.

Możesz pobrać to narzędzie tutaj: http://www.l0phtcrack.com/

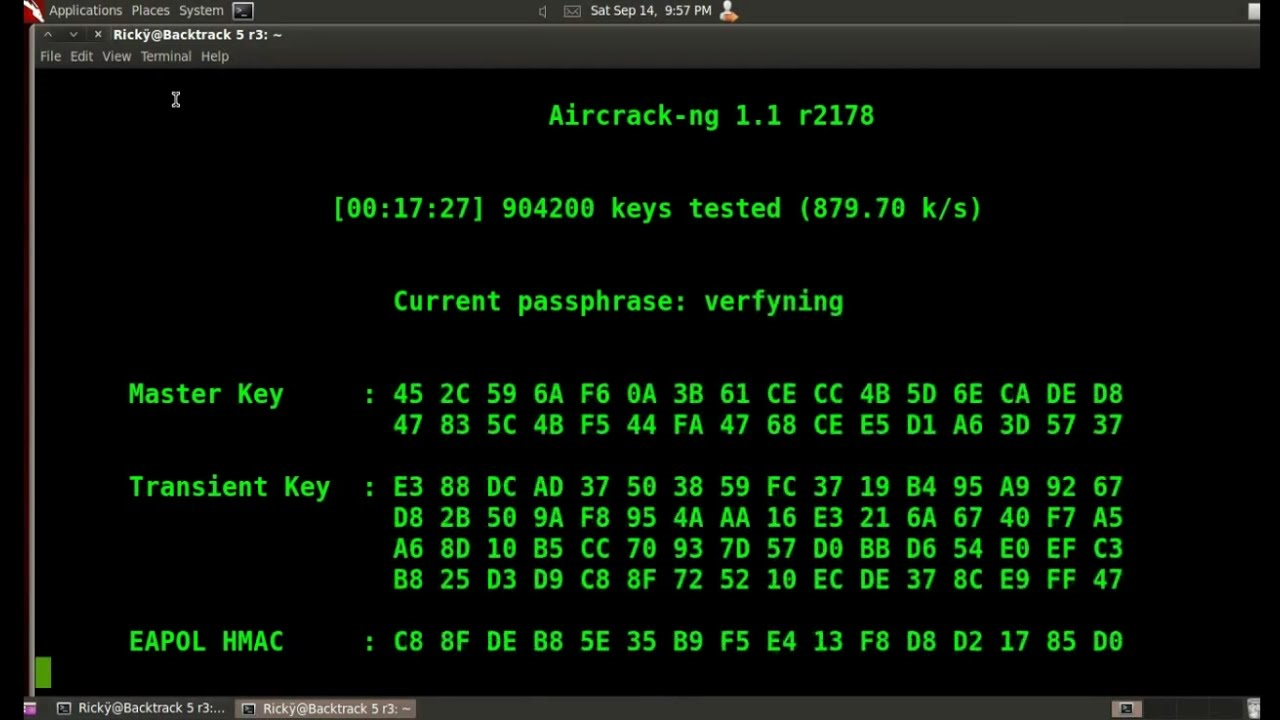

#10 Aircrack-NG

Jest to program generatora Wi-Fi do łamania haseł. Potrafi analizować zaszyfrowane pakiety bezprzewodowe z późniejszym łamaniem haseł na podstawie jakiegoś algorytmu.

Aircrak-NG

Jest dostępny dla systemów Linux i Windows.

Więcej o tym programie można przeczytać tutaj: http://www.aircrack-ng.org/doku.php?id=getting_started

Pobierz produkt tutaj: http://www.aircrack-ng.org/

Zakończenie

Hasło jest rzeczą, która musi sprawić, że każdy produkt internetowy i komponent jest całkowicie chroniony przed nieautoryzowanym dostępem. Każdy profesjonalny zespół QA, który świadczy usługi testowania bezpieczeństwa, musi posiadać wszystkie te narzędzia. Takie programy udowadniają, że nie ma haseł, których nie można złamać.

Ale jednocześnie, zgodnie z możliwościami tych produktów, można stworzyć naprawdę dobrą ochronę, która może obejmować najbardziej zaawansowane metodologie bezpieczeństwa.

Jeśli znasz i stale używasz tych narzędzi, możesz przeprowadzić audyt bezpieczeństwa swojego oprogramowania i sprawdzić, jak uzyskać pełne bezpieczeństwo we współczesnym świecie technologii IT.