Como todo el mundo sabe, una contraseña es una palabra o frase secreta que se utiliza para el proceso de autenticación en varios componentes de software.

La gente la utiliza para acceder a información personal y financiera, a diferentes procedimientos, etc. Una contraseña es una protección fiable en el ámbito de las TI que ayuda a impedir el acceso no autorizado a los datos personales.

¿Qué es el descifrado de contraseñas?

El descifrado de contraseñas es un proceso especial para adivinar una palabra o frase cifrada que un hacker intenta obtener de la base de datos central. Dicho proceso se utiliza en dos casos:

- Cuando se necesita recuperar una contraseña olvidada;

- Para conocer la contraseña de otro usuario sin su consentimiento para realizar acciones ilegales con los datos de su cuenta.

En el ámbito del control de calidad, el cracking de contraseñas se utiliza a menudo para comprobar la seguridad de una aplicación y encontrar tantas vulnerabilidades del sistema como sea posible.

Hoy en día, con el rápido desarrollo de las TI, muchos programadores han tratado de crear algoritmos especiales que puedan descifrar cualquier contraseña en menos tiempo. La mayoría de las herramientas en este ámbito se centran en el registro a través de un número máximo de palabras y combinaciones de letras.

Si el hacker se enfrenta a una contraseña compleja (que consiste en una combinación de números, letras y caracteres especiales) entonces puede tardar horas o semanas en descifrarla. Además, hay programas especiales con diccionarios de contraseñas incorporados, pero el éxito de su uso es menor porque guarda las solicitudes de claves en la aplicación mientras se adivina una combinación, y esto lleva algo de tiempo.

En los últimos años, los especialistas han creado una gran cantidad de programas para descifrar contraseñas. Por supuesto, cada uno de ellos tiene sus propias ventajas y desventajas.

Además, hablaremos de 10 herramientas más populares para la comprobación de contraseñas que son relevantes en 2019.

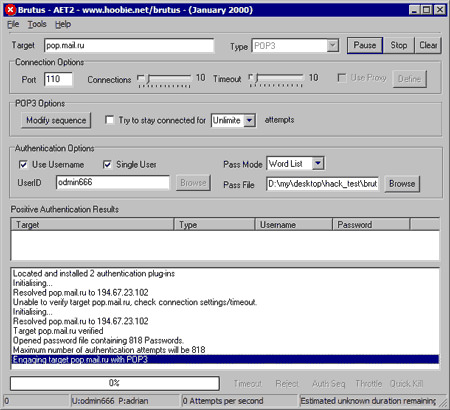

#1 Brutus

Es una de las herramientas de descifrado de contraseñas remotas más populares. Según la opinión de sus desarrolladores, Brutus es la herramienta más cualitativa y eficaz para adivinar una contraseña correcta.

Este producto es completamente gratuito y sólo está disponible para el sistema operativo Windows. Como dato, la primera versión de este producto fue en el año 2000.

El programa soporta:

- HTTP (autenticación básica);

- HTTP (formulario HTML/CGI);

- POP3;

- FTP;

- SMB;

- Telnet y otros tipos (por ejemplo, IMAP, NNTP).

Brutus

Brutus tiene una opción de reanudación y carga. En otras palabras, puede detener el ataque o posponerlo. A pesar de que este producto no se ha actualizado durante un largo período, todavía se considera como una herramienta eficaz y útil para la prueba de fuerza de la contraseña.

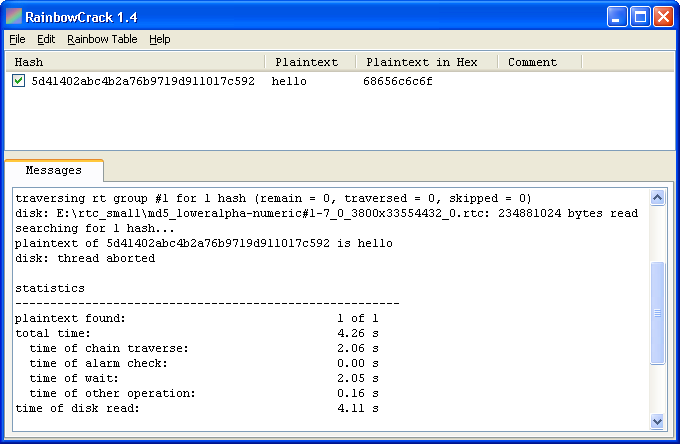

#2 RainbowCrack

Es otra herramienta popular de cracking de hash basada en el intercambio de memoria temporal que lo hace diferente de herramientas similares.

Si lo analizamos con más detalle, el proceso de compensación de memoria temporal es algún tipo de operación de cálculo cuando se identifica la contraseña necesaria mediante el uso de un algoritmo de hash seleccionado.

Una vez que la tabla se rellena, se puede empezar a crackear la contraseña. Como apunte, dicha estrategia de cracking se considera más efectiva que un simple ataque de combinación de texto.

RainbowCrack

Los desarrolladores de RainbowCrack han cuidado a sus clientes. Los usuarios no necesitan crear tablas desde el principio. El producto cuenta inicialmente con tablas en formato LM, NTLM, MD5 y Sha1.

Además, hay algunas tablas de pago que se pueden comprar en la página oficial de los desarrolladores (http://project-rainbowcrack.com/buy.phphttp://project-rainbowcrack.com/buy.php). El RainbowCrack está disponible para los sistemas operativos Linux y Windows.

#3 Wfuzz

Este es un producto web más conocido que se utiliza para el proceso de cracking de contraseñas, basado en un enfoque de fuerza bruta de posible ataque de combinación. El programa Wfuzz puede ser fácilmente utilizado como un cracker de contraseñas y como una herramienta para encontrar catálogos y scripts ocultos.

Este programa también puede identificar diferentes tipos de inyecciones como SQL y LDAP, etc. dentro de las aplicaciones web seleccionadas.

Principales características y funcionalidades de este producto:

- Capacidad de crear inyecciones simultáneamente desde varios puntos;

- Salida de datos en HTML coloreado;

- Búsqueda por cabeceras y post;

- Soporte de Multi-Threading y Multiple Proxy;

- Ataque de combinación a través de peticiones POST y Get;

- Cracking de cookies.

Wfuzz

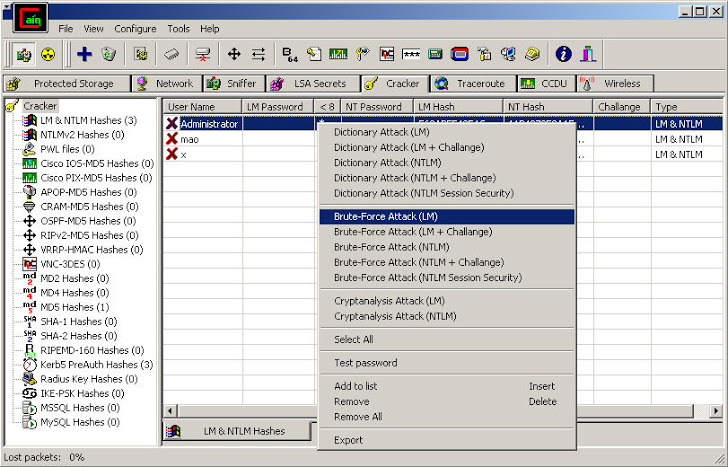

#4 Caín y Abel

Es otra popular herramienta de cracking de contraseñas que ayuda a resolver tareas bastante difíciles. La característica clave del producto es que el programa sólo está disponible para el sistema operativo Windows.

Además, puede actuar como un analizador de red, descifrar la contraseña con la ayuda de un ataque de diccionario, grabar las conversaciones de VoIP, encontrar las cajas de contraseñas, descifrar el archivo encriptado, analizar los protocolos de enrutamiento.

Esta herramienta no fue desarrollada para encontrar cualquier error o vulnerabilidad. Su tarea principal es encontrar la debilidad en el protocolo de seguridad con el fin de adivinar la contraseña cifrada. Se hizo para los equipos de pruebas profesionales, administradores de red, profesionales de la seguridad de la red y especialistas cibernéticos forenses.

Cain y Abel

#5 John the Ripper

Esta es una conocida herramienta gratuita que ayuda a descifrar contraseñas en productos web en sistemas operativos como Linux, Windows y Mac OS X. Puede encontrar rápidamente contraseñas débiles y descifrarlas.

John the Ripper

Hay una versión con licencia para equipos de pruebas profesionales y administradores de redes. Además, se puede establecer una función objetivo para un determinado sistema operativo.

Usa el siguiente enlace para descargar esta herramienta: http://www.openwall.com/john/

#6 THC Hydra

Es un software cualitativo para el descifrado rápido de contraseñas mientras se registra en la red segura. Este producto tiene indicadores de alto rendimiento en comparación con herramientas similares. Puede añadir fácilmente nuevos módulos a su funcionalidad con la siguiente mejora de rendimiento.

El programa está disponible para los siguientes sistemas operativos: Windows, Linux, Free BSD, Solaris y Mac OS X.

THC Hydra

- Asterisk, AFP, Cisco AAAA, Cisco auth, Cisco enable,

- CVS, Firebird, FTP, HTTP, HTTP-FORM-GET, HTTP-FORM-POST,

- HTTP-GET, HTTP-HEAD, HTTP-PROXY,

- HTTPS-FORM-GET, HTTPS-FORM-POST, HOST, HTTPS-GET,

- IMTPS-POST, IC, MS-SQL, MYSQL, NCP, NNTP,

- Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP,

- Rexec, Rlogin, Rsh, SAP/R3, SIP, SMTP, SMTP Enum, SNMP,

- SOCKS5, SSH (v1 и v2), VOCMP, Telecum (VMS, XSMP, V2, SSH.

- HTTP, FTP, CVS, AFP,

- IMAP, MS SQL, MYSQL,

- NCP, NNTP, POP3, PostgreSQL, pcAnywhere, rlogin,

- SMB, rsh, SMTP, SNMP, SSH, SVN,

- VNC, VmAuthd, y Telnet.

Para descargar esta herramienta sigue el enlace: https://www.thc.org/thc-hydra/.

Lo más destacable es que todos los desarrolladores pueden participar en la mejora de este software aportando sus propias soluciones técnicas a través del soporte.

#7 Medusa

Este programa es muy similar al anterior producto web. Según sus desarrolladores, Medusa es la herramienta multifuncional y rápida para el ataque de fuerza bruta en el sistema protegido.

Medusa

Es una herramienta de línea de comandos por lo que hay que aprender los comandos y acciones más importantes antes de utilizar el programa. La eficacia potencial del software depende completamente de la capacidad de conexión a la red. Puede probar simultáneamente hasta 2000 contraseñas por segundo en la red de área local.

La funcionalidad del software también permite realizar un ataque paralelo. Imaginemos que necesita descifrar varias cuentas de correo electrónico simultáneamente. Sólo tiene que especificar una lista de los nombres potenciales y poner la tarea con las contraseñas potenciales con la ayuda de Medusa.

Lea más sobre la funcionalidad del producto aquí: http://foofus.net/goons/jmk/medusa/medusa.html

Puedes descargar esta herramienta aquí: http://www.foofus.net/jmk/tools/medusa-2.1.1.tar.gz

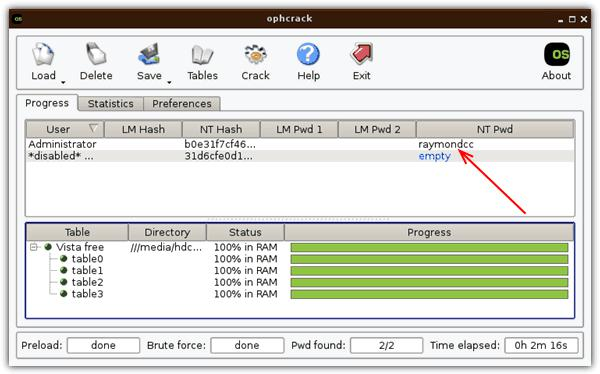

#8 OphCrack

Es una herramienta de descifrado de contraseñas completamente gratuita sobre la base de la tabla del arco iris para Windows. Es un software muy popular en este sistema operativo pero también se puede utilizar en Linux y Mac OS.

OphCrack

Para descargar el producto, sigue el enlace: http://ophcrack.sourceforge.net/

Y descargar tablas aquí: http://ophcrack.sourceforge.net/tables.php

#9 L0phtCrack

En realidad, se trata de una alternativa sencilla al software anterior. La base de su funcionalidad es el proceso de descifrado de contraseñas en el sistema operativo Windows basado en hashes. Para ello, los especialistas utilizan servidores de red, estaciones de trabajo activas de Windows, controladores de dominio primario y Active Directory.

L0phtCrack

El producto fue lanzado en 2006 y 2009. Hay una opción para establecer la auditoría de contraseñas según las solicitudes temporales. Además, se puede establecer un desglose por día, mes o año.

Puedes descargar esta herramienta aquí: http://www.l0phtcrack.com/

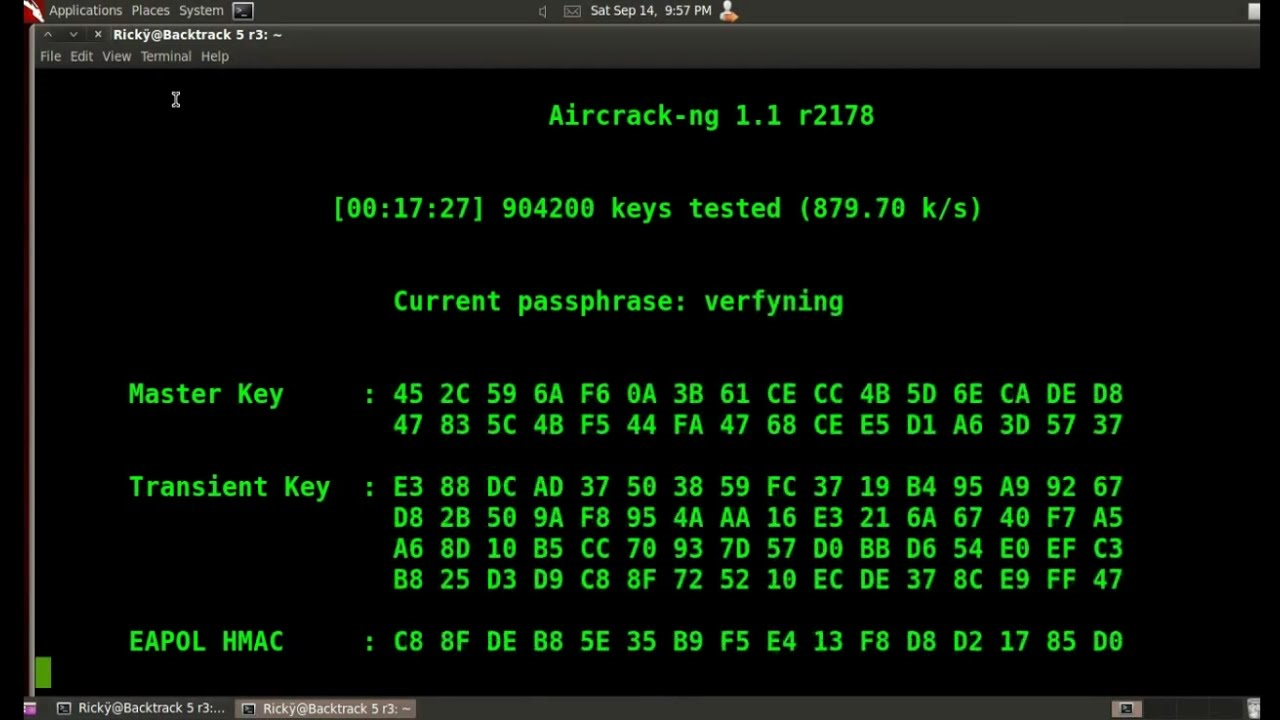

#10 Aircrack-NG

Es un programa generador de Wi-Fi para crackear contraseñas. Puede analizar paquetes inalámbricos encriptados con el posterior crackeo en base a algún algoritmo.

Aircrak-NG

Está disponible para Linux y Windows OS.

Lee más sobre este programa aquí: http://www.aircrack-ng.org/doku.php?id=getting_started

Descarga el producto aquí: http://www.aircrack-ng.org/

Conclusión

La contraseña es lo que tiene que hacer que cualquier producto y componente web esté completamente protegido del acceso no autorizado. Cualquier equipo profesional de control de calidad que preste servicios de pruebas de seguridad debe contar con todas estas herramientas. Dichos programas demuestran que no hay contraseñas que no puedan ser descifradas.

Pero al mismo tiempo, según las capacidades de estos productos, uno es capaz de hacer una protección realmente buena, que podría incluir las metodologías de seguridad más avanzadas.

Si conoce y utiliza constantemente estas herramientas, puede realizar una auditoría de seguridad de su software y comprobar la forma de conseguir una seguridad completa en el mundo moderno de las tecnologías de la información.